Sensibilisation au Data Breach

Voici un article que j’ai rédigé pour la newsletter de ma société, introduction à un sujet qui touche directement les entreprises, le Data Breach / Leak, un mot qui désigne les fuites d’informations volontaires et accidentelles qui mettent en péril la sécurité des systèmes d’informations et/ou l’activité de l’entreprise… Il est destiné à un public très large, trop peut-être pour ce blog… Mais alors qu’on atteint la fin de journée de ce lundi quatorze octobre, je constate qu’il me sera très difficile de publier l’un des articles que nous sommes en train de préparer sans le bâcler. Afin de conserver une certaine régularité (oui parce que depuis un moment nos articles sortent le lundi. Mais lecteur assidu de 0x0ff.info, vous vous en êtes déjà rendu compte), je vous partage ce petit texte destiné à sensibiliser les moins férus d’informatique, ou plutôt de web-culture. Si vous n’y trouvez pas votre compte, peut-être que vos parents et vos proches les moins renseignés sur l’internet moderne y trouveront quelques informations utiles.

Qu’il s’agisse de FaceBook, ou bien de Twitter, Instagram, Viadeo, LinkedIn. Voici autant de fenêtres qui donnent directement sur votre vie privée. Et bien qu’un Vasistas laisse passer un peu moins de lumière qu’une large baie vitrée, chaque ouverture permet de récolter de précieuses informations personnelles, qui un jour ou l’autre seront utilisées contre vous.

Plus vous êtes présent sur la toile et plus vous êtes vulnérable, une équation simple pour qui est bercé dans la culture de l’High-Tech, calcul qui se révèle nettement moins évident au profane. Un danger pour les individus comme pour les entreprises, car telles des colosses aux pieds d’argiles, elles reposent sur cette base fragile. Ainsi la vulnérabilité d’un individu devient la faiblesse de l’ensemble.

Chaque pièce qui constitue le puzzle de votre existence, numérique ou non, que vous laissez choir sur la toile se retrouve indéfectiblement piégée. Et grâce à la magie du référencement et à la très grande transversalité du net, chaque nouvelle information renvoie instantanément à toutes les autres, si l’on sait où et comment chercher…

A partir d’un nom, d’une photo, d’un numéro de téléphone ou d’une adresse mail il est généralement possible de récupérer une quantité d’information suffisante pour vous nuire, et vous nuire gravement. C’est une vérité qui n’a jamais été plus vraie que depuis l’émergence des réseaux sociaux.

Rare sont ceux qui songeraient à écrire sur un mur du métro Parisien leur prénom, nom, adresses mails, numéros de téléphones, dessiner un schéma présentant leurs relations sociales, y inscrire à côté le nom de leur banque, leur cursus ainsi que leur employeur, ce qu’ils ont mangé le midi, et là où ils partent en vacances le mois prochain. Indiquant également avec précision les sites qu’ils fréquentent et sur lesquels ils ont des comptes… Et pourtant sur les espaces publiques du web, ces informations pullulent.

Il devient alors aisé de dresser un portrait détaillé de ces utilisateurs imprudents dont les éléments cités précédemment ne constituent qu’un infime morceau. Un amoncellement d’informations qui permet de se faire passer pour un employé ou pour vous, auprès de vos connaissances ou pire, auprès des services peu regardant en ce qui concerne l’identification.

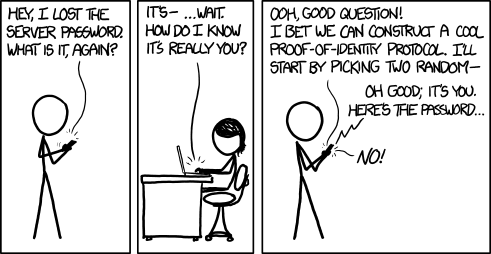

Quand ces informations « publiques » ne permettent pas de répondre à cette fameuse « question secrète » destinée à réinitialiser votre mot de passe, elles constituent une base suffisante pour entrer en contact avec les services téléphoniques qui, pour s’assurer de votre identité vous demande votre « Nom, Prénom, adresse et numéro de téléphone ». Considérant que votre aptitude à donner certaines informations « personnelles », constitue une preuve suffisante de votre identité.

L’usurpation d’identité est loin de constituer le seul risque. En utilisant certaines informations anodines d’apparence, comme les goûts musicaux ou les lieux fréquentés, il devient facile de provoquer une rencontre réelle ou virtuelle, puis de susciter l’intérêt d’un employé afin de lui soutirer une quelconque information.

Simple il est également de simuler virtuellement une de vos connaissances, appuyant la crédibilité du profil usurpé en créant un certain nombre de faux comptes. Un travail de social-engineering de long allène mais redoutablement efficace, qui ne s’avère pas toujours nécessaire.

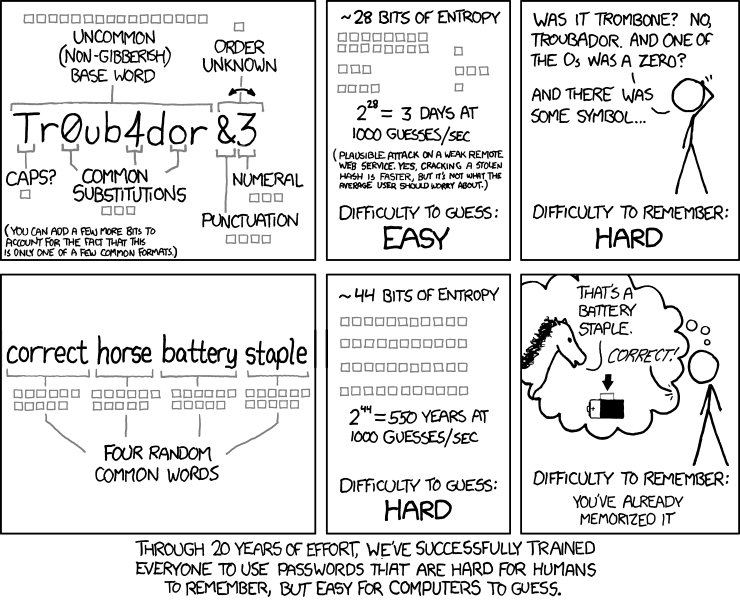

En effet, il n’est pas rare de découvrir le mot de passe de l’utilisateur caché dans ces informations, sa date de naissance, le nom de son groupe de rock préféré ou une addition de ces deux informations. Plus sournois encore, lorsque ces informations personnelles ne suffisent pas, il est possible grâce aux réseaux sociaux de replanter le décor de sa vie à une date précise. La création de son compte sur un site quelconque coïncide avec ses vacances dans les îles ? Qu’avait-il en tête au moment de choisir son mot de passe, peut-être des mots comme Guadeloupe, passion ou coconuts…

Bien entendu la mission de tester ces possibilités sera confiée à un logiciel, qui pendant que vous auriez tenté votre chance en utilisant un mot de passe potentiel en aura essayé cent, mille, un milliard selon les cas. Pour optimiser cette attaque par force brute, l’utilisation de dictionnaires de mots de passe est inévitable. C’est une attaque qui s’étendra peut-être sur plusieurs semaines, il est donc judicieux pour l’attaquant d’ordonner cette liste pour que les occurrences les plus crédibles figurent en premier. D’ailleurs je vous invite à lire cet article paru sur linuxfr.org qui exprime un point de vu sur la fiabilité des mots de passe et leur désuétude !

Aucun système n’est parfaitement sûr, aucun mot de passe n’est inviolable. Ne pensez pas que toute cette recherche et tout ce travail qui pourrait sembler pénible soit un obstacle significatif entre le pirate et votre vie. Les outils automatisant l’ensemble de ces tâches existent déjà, et il n’est guère plus question aujourd’hui que d’appuyer sur quelques boutons depuis de jolies interfaces graphiques parfaitement utilisables par le quidam pour envahir votre parcelle de vie virtuelle et par effets de bords, votre vie bien réelle.