Droit de l'informatique

Juristes ou hackers du droit

| 28 April 2014

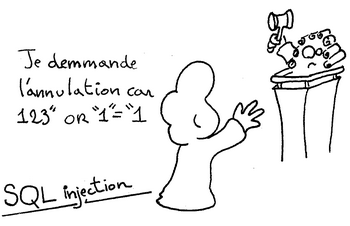

Attaquer une décision administrative ou attaquer un système informatique requièrent des méthodologies étonnamment similaires, en tout cas bien plus qu’il n’y parait. C’est du moins ce qui est

Read More