Juristes ou hackers du droit

Attaquer une décision administrative ou attaquer un système informatique requièrent des méthodologies étonnamment similaires, en tout cas bien plus qu’il n’y parait. C’est du moins ce qui est ressorti d’une de ces discussions de fin de soirée du crew, sous l’égide d’0x0ff, grâce lui en soit rendue, ainsi qu’à son Whiskey.

Attaquer une décision administrative ou attaquer un système informatique requièrent des méthodologies étonnamment similaires, en tout cas bien plus qu’il n’y parait. C’est du moins ce qui est ressorti d’une de ces discussions de fin de soirée du crew, sous l’égide d’0x0ff, grâce lui en soit rendue, ainsi qu’à son Whiskey.

Si la plupart des lecteurs ont, j’imagine, une idée assez précise de ce en quoi consiste attaquer un système informatique. Je présume qu’attaquer une décision administrative vous parle beaucoup moins.

Juristes et hackers trinquent ensemble

Rapidement, une décision administrative est, comme son nom l’indique, une décision prise par une administration. Toute personne morale de droit public prend des décisions administratives, qu’il s’agisse de l’Etat, d’une Commune, d’un Département, d’un Hôpital, du CSA, etc.

Il y a des décisions administratives qui sont individuelles, puisqu’elles ne s’adressent qu’à un seul administré, par exemple un permis de construire ou un arrêté de reconduite à la frontière. D’autres ont un caractère général, par exemple un décret pris en Conseil d’Etat, ou un arrêté ministériel.

Ces décisions, la plupart du temps, sont susceptibles de faire l’objet d’un recours devant une juridiction administrative (Tribunal administratif, Cour administrative d’appel et Conseil d’Etat) pour en obtenir l’annulation.

C’est à ce stade que l’homme de loi est généralement saisi. Vous, moi, la société Tartempion, n’importe quel administré peut saisir le Tribunal pour obtenir l’annulation d’une décision administrative, à la condition de démontrer qu’il a intérêt à le faire, ce qui n’est pas toujours si évident, mais n’est pas l’objet de ce billet.

Une décision administrative est susceptible d’être annulée parce qu’elle doit respecter tous les textes qui lui sont supérieurs. Il existe, dans notre système juridique, une hiérarchie des normes dont j’ai déjà parlé dans de précédents billets. En quelques mots, au sommet de cette hiérarchie il y a la constitution, en dessous la loi, et encore en dessous les décisions administratives. Ces dernières ont également leur propre hiérarchie au sommet de laquelle se trouve le décret, suivi des arrêtés ministériels, puis des arrêtés et décisions prises par d’autres autorités (Préfet, Maire, etc.)

Retenez qu,e pour être légale, une décision administrative doit respecter des textes. Parfois des centaines. Si elle ne respecte pas un texte de valeur supérieure, elle encourt l’annulation.

Parce que nous vivons dans un Etat de droit, l’administration doit respecter les textes qu’elle s’impose et le juge administratif est là pour y veiller.

Dans l’ensemble, les administrations essaient de prendre des décisions légales, parfois elles se plantent, parfois elles savent parfaitement que la décision prise n’est pas légale.

Les vulnérabilités légales… parfois sont patchées

Confronté à une décision dont l’annulation est souhaitée par un administré, par exemple un permis de construire, la méthodologie du juriste sera donc à peu près semblable à celle du hacker.

Il va d’abord rechercher les grandes vulnérabilités habituelles, celles qui sont connues et classiques, mais la plupart du temps, « patchées ». Ce sera par exemple la compétence de la personne qui a signé l’acte. Par souci d’illustration, sachez que dans une Commune, seul le Maire a compétence pour signer un arrêté. Seulement, dans certaines villes, des centaines d’arrêtés sont édictés par mois. Le Maire délègue donc sa compétence à certains adjoints qui auront ainsi une délégation pour signer un arrêté. Seulement, cette délégation doit être publiée. Si elle ne l’a pas été, la décision est illégale pour avoir été signée par un auteur incompétent. C’est rare, mais ça arrive.

Il va d’abord rechercher les grandes vulnérabilités habituelles, celles qui sont connues et classiques, mais la plupart du temps, « patchées ». Ce sera par exemple la compétence de la personne qui a signé l’acte. Par souci d’illustration, sachez que dans une Commune, seul le Maire a compétence pour signer un arrêté. Seulement, dans certaines villes, des centaines d’arrêtés sont édictés par mois. Le Maire délègue donc sa compétence à certains adjoints qui auront ainsi une délégation pour signer un arrêté. Seulement, cette délégation doit être publiée. Si elle ne l’a pas été, la décision est illégale pour avoir été signée par un auteur incompétent. C’est rare, mais ça arrive.

De la même manière, le droit change, les textes font l’objet de mise à jour, parfois pour patcher une vulnérabilité. Par exemple, des associations de copropriétaires perdaient beaucoup de procès parce que leurs statuts n’avaient pas été mis à jour à la suite d’une loi de 2008. Cette vulnérabilité a été comblée par la loi Duflot. Les procès ne seront plus perdus à cause de cette vulnérabilité.

Bugs dans la matrice juridique

Parfois, c’est le contraire une mise à jour de textes ou une nouvelle jurisprudence vont provoquer des « bugs » dans la matrice, et entraîner l’illégalité d’un grand nombre de décisions. Par exemple, si le plan local d’urbanisme d’une Commune est annulé, des permis de construire attribués pendant sa période de validité deviendront pour certains illégaux.

Parfois, c’est le contraire une mise à jour de textes ou une nouvelle jurisprudence vont provoquer des « bugs » dans la matrice, et entraîner l’illégalité d’un grand nombre de décisions. Par exemple, si le plan local d’urbanisme d’une Commune est annulé, des permis de construire attribués pendant sa période de validité deviendront pour certains illégaux.

Toutefois, ces vulnérabilités faciles s’apparentent à une porte béante, et les administrations sont comme un certain nombre d’administrateurs réseaux, assez malins et compétents pour souvent éviter ces écueils ou limiter la casse. Toutefois, si la vulnérabilité « facile » est présente, c’est banco !

Expérience vs inventivité

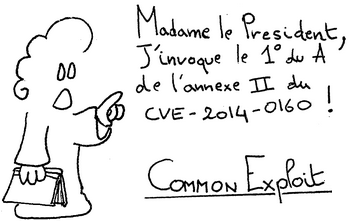

Si elle est absente, il faut réaliser un scan des vulnérabilités un peu plus poussé. C’est l’expérience qui parle à ce moment là. Une décision, je vous l’ai dit, doit respecter souvent des centaines de textes, être conforme à ces derniers. Faire un scan exhaustif de légalité serait à peu près aussi long que de décrypter du RSA 2048 sans l’ordinateur quantique de la NSA.

Si elle est absente, il faut réaliser un scan des vulnérabilités un peu plus poussé. C’est l’expérience qui parle à ce moment là. Une décision, je vous l’ai dit, doit respecter souvent des centaines de textes, être conforme à ces derniers. Faire un scan exhaustif de légalité serait à peu près aussi long que de décrypter du RSA 2048 sans l’ordinateur quantique de la NSA.

Cependant, le praticien qui a l’habitude d’attaquer des décisions de cet ordre (par exemple un permis de construire) sait où chercher parce qu’il a déjà gagné en utilisant cette méthode. C’est le hacker expérimenté qui a une boîte pleine d’outils dont il a l’habitude de se servir. Il sait où piocher dans Kali, où regarder dans le code d’une page. Mélange d’expérience donc, et aussi d’astuce et d’inventivité.

DDOS la justice

En droit, il y a aussi des vulnérabilités type pied dans la porte ou coin dans la fissure. Un petit rien qui permet de faire tout sauter, une pièce oubliée dans un dossier de demande de permis de construire qui va empêcher de considérer que le service qui l’a instruit ait pu s’estimer suffisamment renseigné sur, par exemple, l’aspect extérieur de la construction projetée.

C’est donc la qualité de l’étude de la cible, dans ses différentes pièces, dans sa globalité, qui va permettre de la casser.

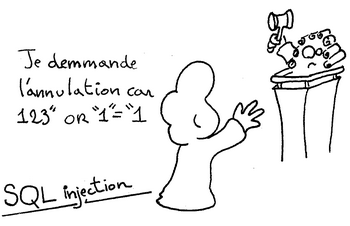

Cependant, il arrive que même après un scan poussé, aucune vulnérabilité exploitable ne soit identifiée. Dès lors deux options. Soit l’abandon. Rarement acceptable quand les raisons qui poussent à agir sont bonnes, ou qu’elles passent pour telles. Soit une certaine agressivité, sorte parfois de stratégie contentieuse. Le hacker va flooder sa cible, la DDOS. Le juriste va faire une requête demandant l’annulation en soulevant des dizaines d’arguments, tout en sachant qu’aucun ne devrait faire mouche. Mais il peut espérer faire « bugger » le magistrat. Ou faire bugger l’administration et l’amener en se défendant à développer une argumentation contre-productive.

Pour finir, je reprendrai la citation déjà présente dans un précédent excellent billet d’0x0ff :

Ces lois ne sont pas différentes de celles de n’importe quel autre système, il y en a qu’on peut enfreindre et d’autres qu’on peut violer.

Des fois, les décisions administratives ne respectent pas la loi, le juge le constate, mais ne les annule pas. Ca s’appelle la jurisprudence DANTHONY. Google is your friend. Pour ceux qui auraient envie d’en savoir plus, questions en commentaire. N’hésitez pas.