Nessus m’habite

Je tiens tout d’abord à m’excuser pour cette blague affligeante.

Nessus est une application disponible sur Windows et Linux. Il est capable de détecter la présence de failles répertoriées dans différentes bases de données, sur des équipements distants. Il est en mesure de détecter les mots de passes par défaut des applications et équipements courantes, ainsi que les erreurs de configuration de serveurs tels qu’Apache. L’outil complet est payant, mais la version gratuite est largement suffisante pour une utilisation ponctuelle.

Nessus est une application disponible sur Windows et Linux. Il est capable de détecter la présence de failles répertoriées dans différentes bases de données, sur des équipements distants. Il est en mesure de détecter les mots de passes par défaut des applications et équipements courantes, ainsi que les erreurs de configuration de serveurs tels qu’Apache. L’outil complet est payant, mais la version gratuite est largement suffisante pour une utilisation ponctuelle.

Préparation

Nous allons procéder à l’installation de Nessus. Tout d’abord il vous faudra récupérer une clé (gratuite ou non) sur le site du soft. Une fois l’application enregistrée, la phase de mise à jour des plugins s’amorce. Elle peut être un peu longue (plus d’une heure dans mon cas), mais il est impératif de ne pas la passer !

apt-get install nessus opt/nessus/bin/nessus-fetch --register XXXX-XXXX-XXXX-XXXX-XXXX Your activation code has been registered properly - thank you. Now fetching the newest plugin set from plugins.nessus.org...Your Nessus installation is now up-to-date. If auto_update is set to 'yes' in nessusd.conf, Nessus will update the plugins by itself.

Il ne reste plus qu’à créer un utilisateur avec la commande :

/opt/nessus/sbin/nessus-adduser

Puis de lancer le serveur :

/opt/nessus/sbin/nessusd

Présentation de l’application

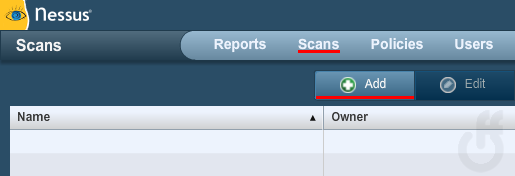

Nessus est dotée d’une interface web de qualité, accessible depuis un navigateur à l’adresse https://127.0.0.1:8834/ . C’est pourquoi nous utiliserons Nessus de cette façon (et par flemme de faire autrement). Après s’être authentifié, on accède au portail de l’application.

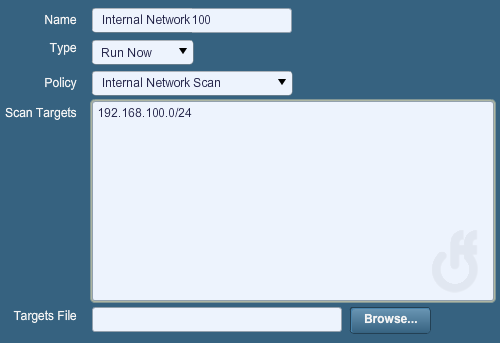

A présent, nous allons procéder à un scan rapide de notre réseau. Le compte rendu de Nessus nous permettra de nous faire une idée sur la qualité de sa sécurité :

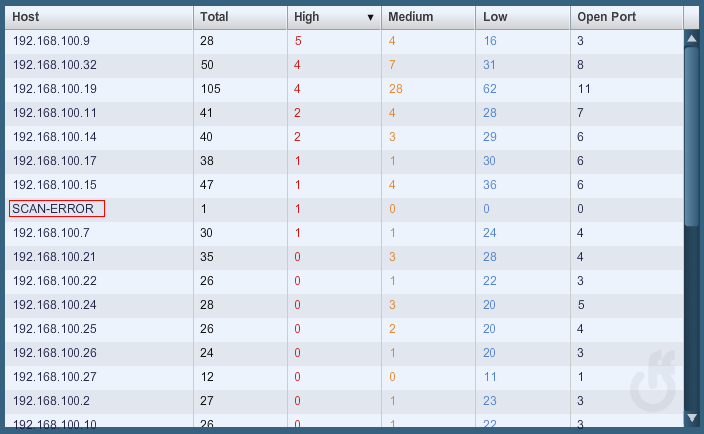

Au bout de quelques minutes, de nombreuses failles de sécurité sont découvertes par le serveur :

Remarque : On constate un SCAN-ERROR, ce problème est lié au nombre de machines scannées, la version gratuite de l’application limite le nombre de traitements simultanés.

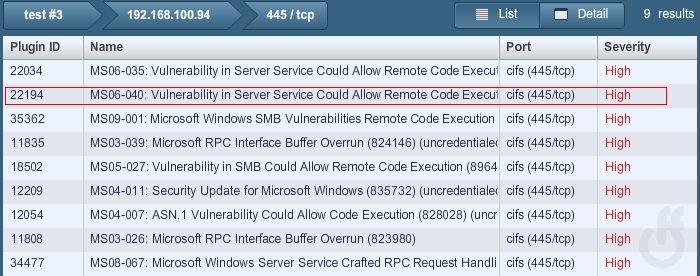

En ciblant un système qui est exagérément périmé on trouve une faille permettant un Remote Code Execution qui peut potentiellement nous permettre d’accéder a la machine en root ; Graal du Graal si vous voulez illustrer vos propos lorsque vous affirmez que la sécurité est à revoir :

Nessus nous donne un certain nombre d’informations utiles au sujet de cette vulnérabilité :

Synopsis: Arbitrary code can be executed on the remote host due to a flaw in the 'Server' service. Description The remote host is vulnerable to a buffer overrun in the 'Server' service that may allow an attacker to execute arbitrary code on the remote host with 'SYSTEM' privileges. Solution Microsoft has released a set of patches for Windows 2000, XP and 2003 : http://www.microsoft.com/technet/security/bulletin/ms06-040.mspx Risk Factor: Critical CVSS Base Score 10.0 (CVSS2#AV:N/AC:L/Au:N/C:C/I:C/A:C) CVSS Temporal Score 8.7 (CVSS2#E:H/RL:OF/RC:C) CVE CVE-2006-3439 BID 19409 Xref OSVDB:27845 IAVA:2006-A-0036 MSFT:MS06-040 Vulnerability Publication Date: 2006/08/08 Patch Publication Date: 2006/08/08 Plugin Publication Date: 2006/08/08 Plugin Last Modification Date: 2011/12/12 Public Exploit Available: True Exploitable With: Canvas (CANVAS), Core Impact, Metasploit (Microsoft Server Service NetpwPathCanonicalize Overflow)

Lexique :

- CVSS : Common Vulnerability Scoring System

- CVE : Common Vulnerabilities and Exposures (CVE)

- BID : Bugtraq ID

- OSVDB : Open Source Vulnerability Database <3

- MSFT : Microsoft Security Bulletin ID

Nous pouvons à présent tenter d’exploiter cette faille pour nous créer un accès administrateur sur la machine cible. Nous verrons la manière dans le chapitre suivant.

Mais qu’est ce que.. ?

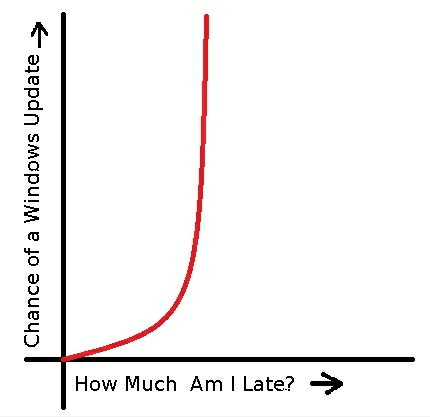

En général les vulnérabilités critiques sont rapidement corrigées par l’éditeur concerné. Cependant, la politique de mise à jour des postes de travail est souvent légère, et généralement insuffisante sur les serveurs en production.

En général les vulnérabilités critiques sont rapidement corrigées par l’éditeur concerné. Cependant, la politique de mise à jour des postes de travail est souvent légère, et généralement insuffisante sur les serveurs en production.

Les serveurs sont rarement mis à jour automatiquement, par peur d’un dysfonctionnement suite à une modification du système. Ils sont donc vulnérables jusqu’à la prochaine installation manuelle des correctifs. Ce qui peut être une question de jours, voir de mois.

Les utilisateurs sont quand à eux, traumatisés par les mises à jour Windows qui ont lieu lors de la fermeture du système puis du redémarrage et qui les bloquent pendant de longues minutes. L’employé qui finit sa journée préfère (si la politique de sécurité lui permet) désactiver les mises à jour automatiques pour prévoir ses propres périodes de mise à niveau (une fois par an).

Related Posts

-

Load Balancer F5 – Tiny Disclosure

No Comments | Aug 19, 2013

Load Balancer F5 – Tiny Disclosure

No Comments | Aug 19, 2013 -

RTL-SDR NFC

No Comments | May 9, 2013

RTL-SDR NFC

No Comments | May 9, 2013 -

SNMP, DES et CrypTool sont dans un bateau…

No Comments | Sep 4, 2013

SNMP, DES et CrypTool sont dans un bateau…

No Comments | Sep 4, 2013 -

Buffer Overflow & gdb – Part 1

4 Comments | Dec 24, 2015

Buffer Overflow & gdb – Part 1

4 Comments | Dec 24, 2015